过去数周,我收到了不少邮件。几家银行发来警告信,提示我的在线账户服务即将无效,eBay建议我修改交易密码,苹果电脑公司提示我尚有一笔音乐下载的账单还未付款,某家航空公司提供一次“填问卷赢50美元”的机会,还有红十字会(Red Cross)发来的为中国四川地震灾区捐款的邮件。这些邮件看起来都真实可信,但事实上,除eBay那封信之外,其他邮件都是欺诈邮件,也就是所谓的“网络钓鱼”(phish)。

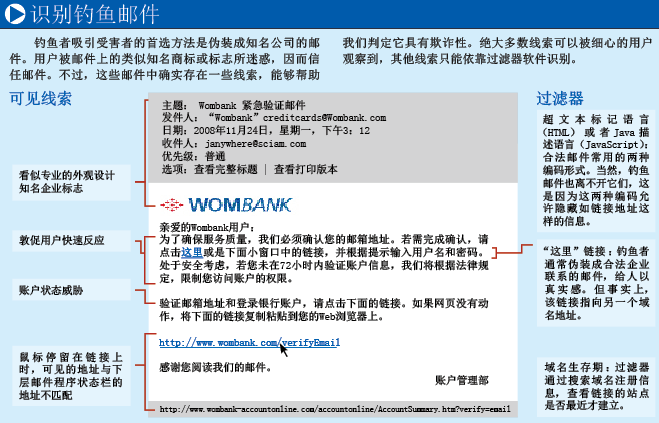

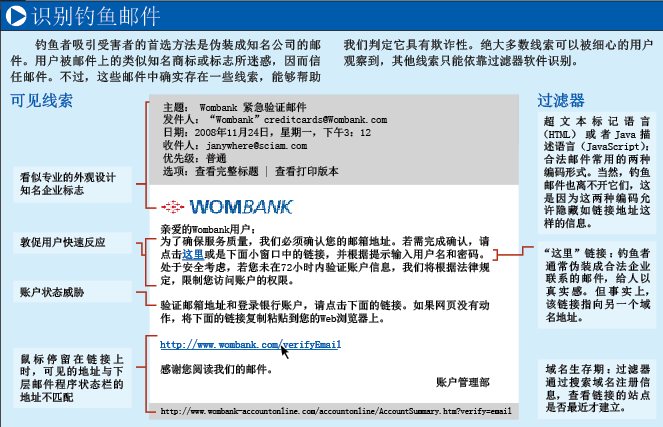

钓鱼邮件是指犯罪分子伪装成我们熟悉的著名企业发送的邮件,要求受害者采取某些紧急措施以免造成损失或得到奖励,通常能够以假乱真。这类邮件最常见的伎俩是给出一个链接,要求注册某网站或填写个人信息表格。有时,受害者仅仅是点击了邮件中的链接或打开了附件,计算机就会感染恶意软件(malware),钓鱼者(phisher)就可以得到他们想要的数据,甚至控制受害者的计算机发起网络攻击。尽管网络钓鱼手段千变万化,结果却永远一样:受害者盲目信任了这些钓鱼邮件,致使诈骗者利用这些个人信息侵入自己的账户,窃取财产和身份认证信息。

反钓鱼攻击工作组(Anti-Phishing Working Group)是一个致力于消灭网络欺诈的国际组织,它跟踪网络钓鱼活动,并统计每月检测出的钓鱼网站数量。根据2007年的统计数据,美国钓鱼案件的月最高记录竟达55,643次。犯罪分子冒充知名公司发出邮件,使受害者认为他是在与值得信任的机构进行交易:最多时,每月有178家公司的商标和名称被盗用,最少的时候也有92家。据高德纳咨询公司(Gartner,全球著名IT研究与顾问咨询公司)统计,2007年美国“网络钓鱼”的受害者约有360万人,经济损失超过32亿美元。

由于网络危险丛生,计算机安全界一直积极发展对抗网络钓鱼的技术,比如增加钓鱼邮件过滤器以及通过Web浏览器提示潜在风险。这些策略可以拦截大量攻击,但“道高一尺,魔高一丈”,网络钓鱼者也在不断开发新技术。在钓鱼过程中,人性的弱点暴露无疑,很多受害者都是因为经不起诱惑而落入陷阱。所以严格说来,网络钓鱼并非单纯的技术问题。我在美国卡耐基梅隆大学的研究团队,正致力于寻找一条教导人们识别网络钓鱼并避免上当的最佳途径。我们研究的第一步,是介绍反钓鱼软件的设计,帮助人们正确使用这些软件,以达到防范目的。人为因素是网络钓鱼得逞的关键,但我们发现,人为因素同样可以成为对抗钓鱼者的重要武器。

最佳教学时刻

2004年,我们的同事曼迪·霍尔布鲁克(Mandy Holbrook)和朱莉·唐斯(Julie Downs)在匹兹堡街头做了一次调查采访,试图了解为什么会有人落入网络钓鱼陷阱。结果表明,不少人根本就没有“钓鱼攻击”的概念,更不要说采取措施了;另一部分人则认为邮件诈欺仅仅通过仿冒金融机构的名称,殊不知零售商的邮件也可能是伪造的;绝大多数人仅仅通过辨别商标或者信件的专业程度来识别钓鱼邮件,对如何真正鉴别知之甚少——他们既不了解Web浏览器上显示的安全信息,也不知道如何通过网址和邮件信息的提示判断邮件真伪。

我们坚信,让互联网用户学会识别网络钓鱼非常必要。下一步,我们将盘点现有的反网络钓鱼训练工作,并分析它们为什么收效甚微:其实无论是公司、政府机构,还是行业协会,都提供了反钓鱼教育站点,但其中一些站点使用了大量专业术语,普通人难以理解,不利于提高人们的警觉性;只有少数几个站点提供了网络钓鱼的基础知识,但它们很少对人们如何自我防范提出可行建议。事实上,我们在一项实验室研究中发现,提高警觉性最好的方法,是让人们对每一个站点都持谨慎态度。

更糟的是,职员或者顾客常常忽略公司有关网络钓鱼的警告信息。我们对自愿者进行调查后发现,他们通常被疑似钓鱼邮件所吸引,却很少花时间去阅读与安全相关的邮件。因此,抽象地讲道理往往效果不明显,只有结合自己上当受骗的经历,才可能让人们对网络钓鱼有真正的防范意识。

基于这些认识,我们研究团队的波努兰甘·库马拉古鲁(Ponnurangam Kumaraguru)和亚历山德罗·阿奎斯蒂(Alessandro Acquisti)领导开发出一套名为PhishGuru的教学系统,它模拟钓鱼邮件,发送给用户,一旦用户落入陷阱,系统就会自动发送反钓鱼信息。该系统采用了动画形式,通过主人公PhishGuru简洁生动的语言,教导人们如何自我防护。经过一系列研究,我们证明了:当人们落入模拟的钓鱼邮件陷阱,并接受了PhishGuru系统的教育之后,上当受骗的可能性就会大大降低;相反,跳过模拟攻击而直接观看动画的人,就会很容易再一次陷入钓鱼陷阱。

我的一名研究生盛新光(Steven Sheng)扩充了这个理论,开发出一款叫做菲尔反钓鱼(Anti-Phishing Phil)的在线教学游戏,通过模拟遭遇网络钓鱼的经历,教导人们如何识别可疑站点。“小鱼吃蚯蚓”是游戏的主要形式:在游戏中,玩家就是一条小鱼——菲尔,它要判断哪条蚯蚓是鱼食,哪条蚯蚓是鱼饵。每条蚯蚓代表一个站点,选择标准是该站点是否合法:若是合法站点,则可安心食用;若是非法站点,菲尔就会被鱼钩钩住,游戏结束。此时,一条年长而聪明的大鱼就会出现,详细解释菲尔错在哪里(见第64页插图)。实验室和实际使用的双重研究表明,用户使用该软件前后,识别钓鱼站点的能力发生明显变化。通过比较,无论是漏报 (将钓鱼网站误认为是合法站点)数,还是误报 (将合法站点误认为是非法站点)数都大幅下降。这款游戏的培训效果明显优于其他培训或辅导材料。

我们的研究表明,经过培训,用户可以具备自我防护、免受网络钓鱼攻击的能力,但并不意味着万无一失,即使受过教育的用户也必须保持警惕,定期再接受培训,以应对不断发展的网络钓鱼。反钓鱼攻击工作组的报告指出,2008年,带有密码窃取代码的软件和网站层出不穷,大量计算机被感染。根据受害者的情况来调整攻击手段的“鱼叉式网络钓鱼”(spear-phishing)成了新的发展趋势。它以公司经理的名义发送邮件给职员,诱导他们信任邮件并打开附件。攻击者可以利用公司网站和社交网站提供的信息,精心制作这些针对特定目标人群的邮件。

钓鱼者都是很顽固的罪犯,不能指望个人计算机用户单独对抗他们。因此,我们开发了一款自动过滤器,能够分辨出可疑的网络钓鱼。但我们也发现,用户对网络钓鱼的正确反应,才是过滤器成功的关键。

多重防御

许多浏览器程序已经内置了安全过滤器,或者可以结合各种插件,实现对可疑网站的检测。但是,即使反钓鱼软件工具能够正确识别钓鱼网站,如果使用者选择忽视警告,软件的作用也就被废掉了。为了了解为什么有些人不重视这种安全信息,我的另一个研究生瑟奇·埃格尔曼(Serge Egelman),给参与研究的自愿者发送了模拟钓鱼邮件。当收件人相信了这些信息并点击邮件中的链接, Web浏览器就会发出警告。埃格尔曼还发现,使用Mozilla Firefox 2浏览器的用户十分留意这类警告,而使用IE7的用户却时常忽略。我们认为,两款软件使用者之所以出现巨大差异,在于IE7没有有效地做出警示,用户要么没有留意警示信息,要么将警告与低风险的警示相混淆了。微软似乎已经吸取教训,下一代浏览器IE8,已经采用了类似于Firefox的方法,明确地给出警告信息。

我们还发现,准确性也是影响用户是否重视自动过滤器警告的一个至关重要的因素。如果过滤器总是误报,用户最终一定会不再相信它们。我们对各种反钓鱼过滤器进行了评测,它们采用了多种手段来识别钓鱼信息和网站。大多数商业工具软件使用了将已知钓鱼网站加入黑名单的做法——当一个新的钓鱼网站曝光之后,软件就立即将它加入黑名单。有些工具则是将已知的合法站点加入合法名单。

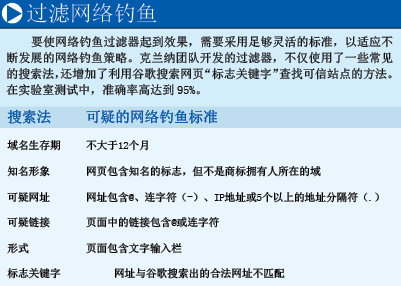

当然,绝大多数过滤器并不简单依靠这些名单,而是与搜索法相结合,分析用户访问的每个站点,检测该网站是否具有欺诈性。少数钓鱼网站采用了以纯数字开头的网址,或者使用与知名品牌极其近似的网址,这正是我们在反钓鱼训练中告知网民的。过滤器还能细察人们无法看到的特征。例如,软件可能会考虑网站的生存期——因为钓鱼网站通常生命极其短暂,仅有几个小时、几天或者几周。

对于这些非常依赖黑名单的过滤器来说,它们的性能在很大程度上取决于时间。就拿我们对市面上销售的8款反钓鱼软件所做的测试来说吧:我们将一些最新的钓鱼网站网址输入这些软件,数分钟之内,软件通过黑名单对比,仅仅能辨认出其中20%的钓鱼网站;在5个小时之后,绝大多数软件都能将识别率提升到约60%;如果它们在对照黑名单的同时采用了搜索法,就能侦测到90%左右的钓鱼网站。

我们的研究团队一直在开发程序,旨在让这些程序具有机器学习(即使得机器在平时的工作中自动学习,增添辨别法则)能力,用来检测钓鱼邮件。这是检测垃圾邮件的一种常用方法,但是对于钓鱼邮件来说,这种方法就不能保证准确性了。我们研究团队的诺曼·萨迪赫(Norman Sadeh)正着力开发一款工具,起先命名为“PILFER”(小偷),用来分析钓鱼邮件可能存在的各种特征:钓鱼邮件一般包含类似于知名网站的超链接,但实际上嵌入的代码会将用户引向黑客网站;钓鱼邮件中出现的网站地址一般包含5个以上的“.”(域名分隔符),并指向最近注册的域名。但并不是所有钓鱼邮件都包含这些特征,有时合法邮件也会如此。因此,研究人员改进了这个工具,并重新命名为PhishPatrol(钓鱼巡逻队)。该工具对大量合法邮件和钓鱼邮件进行分析,判断哪些特征组合是钓鱼邮件最可能具备的。PhishPatrol能侦测出95%以上的钓鱼邮件,误报率仅0.1%左右。

我们还在检测钓鱼网站时将PhishPatrol采用的一些特征与其他方法结合起来。洪宜安(Jason Hong)主持开发的一款名叫CANTINA(小酒店)的工具,可以结合其他搜索法对网页进行检测,以确定该网页是否为钓鱼站点的一部分。CANTINA首先使用了一种著名的信息检索算法去识别网站的5个关键字,这些关键字对该网页十分重要,但在整个互联网上却相对少见。例如,eBay登录页面的关键字是“eBay、用户、注册、帮助、忘记”。如果你在Google中搜索这5个关键字,会发现合法的登录页面出现在搜索结果的顶部。钓鱼网站复制的eBay登录页面不大可能出现,因为Google是根据其他网页能链接到这个网站的数量来排名的,因此合法网页出现在搜索结果顶部的可能性更大。然而这种方法并非万无一失,特别是对于新近建立的合法网站来说,因此这只是CANTINA评估网站时考虑的若干特征之一。

不断更新的威胁

在计算机安全界,并不是只有反钓鱼技术在进步。我们在努力提高自身技术水平的同时,攻击者们也没有闲着。现在钓鱼信息已经出现在网络聊天信息和手机短信中,钓鱼者利用在线游戏(如魔兽世界)以及具有短消息和留言等功能的社交网站(如MySpace和Facebook)来诱惑受害者。另一种类型的网络钓鱼,在公共场合建立Wi-Fi(无线保真技术)网络接入点,并将它伪装成合法Wi-Fi提供商的注册网页,用来窃取受害者的密码,并让恶意软件感染用户计算机。

计算机一旦感染了恶意软件,就有可能成为钓鱼者的工具,钓鱼犯罪团伙通常利用这些计算机作为攻击的跳板。总部位于东欧、被称为“岩石钓鱼帮”(Rock Phish gang)的一个组织,专门利用受感染的计算机为钓鱼站点转发消息——钓鱼邮件看上去就是这些计算机发出的,使执法机关难以找到真实攻击源头。

此类团伙还有一种隐蔽策略,他们通过操纵互联网域名服务器,不断地改变钓鱼网站域名的IP地址,安全专家将这种方式称为“fast-flux”系统。

如果将盗用的信用卡和其他凭证兑换成现金,网络钓鱼攻击是有利可图的。因此钓鱼者会通过广告招募自由职业者或者利用交友网站用户充当“骡子”,并说服他们相信钓鱼网站需要帮忙。“骡子”本身往往是不知情的受害者,他们坚信自己从事的是正当工作,然而事实上,“骡子”们真正的工作是转移赃款和事发后充当替罪羊。

通过不断改进网络钓鱼检测软件,对用户开展有关新式网络钓鱼的教育,加上国际执法机关的协调合作,从而使网络钓鱼无利可图,可有效减少网络钓鱼的受害人数。但是网络钓鱼仍是一场攻防竞赛,很难彻底从源头上消灭,因此网络用户仍然需要多种保护。

请 登录 发表评论